Lenam Blog

RSS FeedHola, bienvenido al blog personal de Lenam. Aquí encontrarás información sobre CTFs, hacking, programación, inteligencia artificial y tecnología en general.

Espero que encuentres útil esta información, tal como la información que otros compartieron desinteresadamente en internet fue útil para mí en su momento.

Aviso Importante

El contenido presentado en este sitio web está destinado únicamente a fines educativos, de aprendizaje y práctica en competencias de pentesting y captura la bandera (CTF). No me hago responsable del uso indebido de la información aquí compartida.

Lee las publicaciones del blog o consulta Acerca para más información.

Destacado

WriteUp Shadow Blocks - Vulnyx

Published:

Published:Writeup de la máquina Shadow Blocks (Vulnyx): Explotación de iSCSI y recuperación de datos en disco para filtrar credenciales, y uso de NFS sin protección para escalar privilegios.

Transformers.js: modelos de lenguaje y ML en el navegador

Published:

Published:Ejecuta modelos de IA directamente en el navegador con Transformers.js y Hugging Face. Ejemplo interactivo de chat con LLM usando WebGPU (GPU) o WASM (CPU), sin servidor, gratis y 100 % privado.

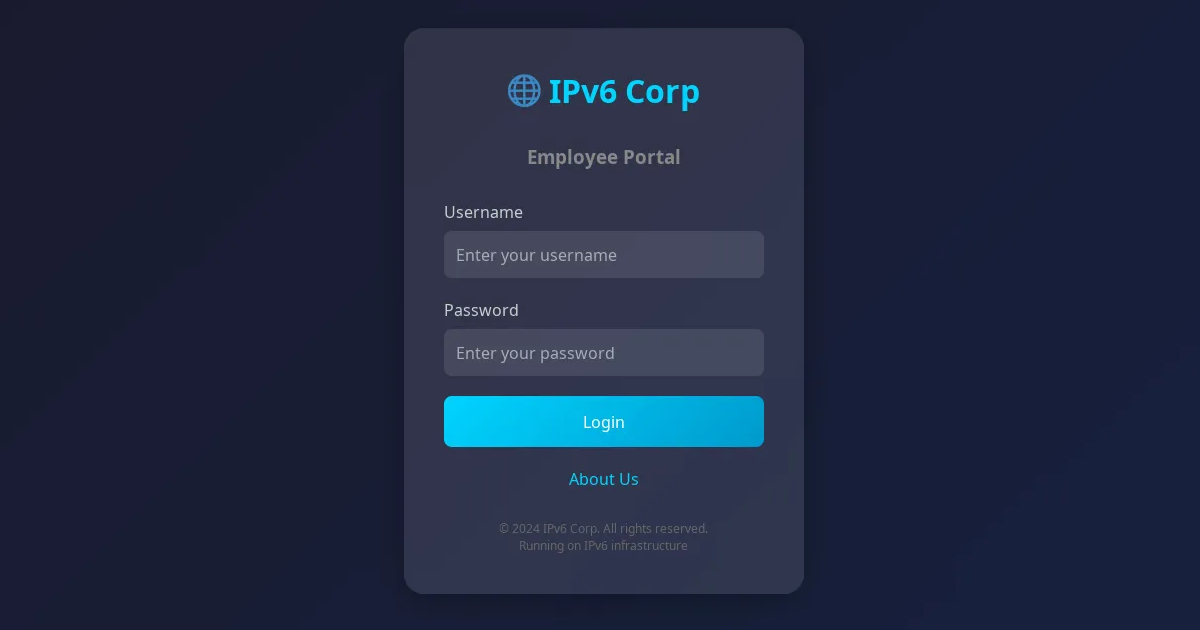

WriteUp Ipeuveseis - TheHackersLabs

Published:

Published:Writeup del reto "Ipeuveseis" de The Hackers Labs, enfocado en atacar servicios IPv6, salto de contenedores y escalada de privilegios. Perfecto para practicar técnicas de pentesting en entornos con contenedores e IPv6.

Publicaciones recientes

Cómo limitar el acceso de la inteligencia artificial a tu contenido sin desaparecer de la web (Parte 3 - Más reducción de tokens)

Published:Cómo adaptar el contenido alternativo para reducir tokens usando TOON y otras técnicas.

Cómo limitar el acceso de la inteligencia artificial a tu contenido sin desaparecer de la web (Parte 2 - Estrategias técnicas)

Published:Soluciones técnicas para limitar el acceso de la inteligencia artificial a tu contenido web.

Cómo limitar el acceso de la inteligencia artificial a tu contenido sin desaparecer de la web (Parte 1 - Introducción)

Published:Una estrategia intermedia para seguir siendo visible sin regalar el conocimiento ni aumentar el coste energético.